Инструкция Программа Comodo Firewall Pro

Последняя версия: Multilingual (в т.ч. RU) Оф.форум COMODO: Системные требования: Windows XP SP2/Vista/Seven (7) – 32/64 bit, 64 MB RAM, 150/175 MB свободного места на диске. Особенности совместной работы COMODO со сторонними антивирусами: объяснение и; пример. Примеры правил: ( ) 'Вредные советы' по доработке: 1. И Рекомендуется при описании проблемы указывать версию операционной системы и тип подключения к интернету. Иначе помочь будет трудно, т.к. Телепаты опять в отпуске.

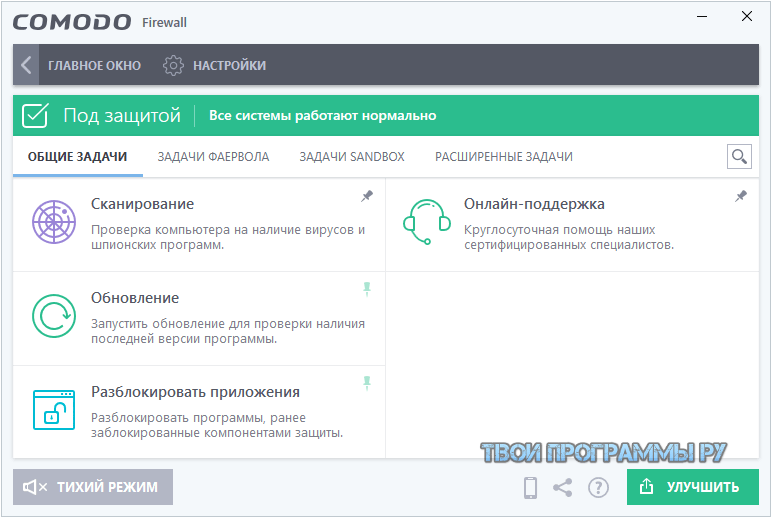

Описание бесплатной программы Comodo Firewall для Windows (Фаерволы). Outpost Firewall Pro Операционные. Comodo Firewall rus. Программы » Безопасность » Файрволы. Comodo Firewall (Комодо файрвол) - приложение для защиты системы Windows от троянов и шпионов, является бесплатным файрволом, способным следить за различными атаками и устранять таковые до начала их влияния. Полное описание программы Comodo Firewall. Немногие знают, что антивирус не обеспечивает достаточно хорошую защиту компьютера и хранимой на жестком диске информации.. Новое на сайте. 2018-05-07 MediBang Paint Pro. Бесплатная программа для художников и писателей, создания высококачественных иллюстраций, комиксов, романов и новелл. 2018-03-15 Pivot Animator.

Всего записей: 12593 Зарегистр. Исправлено:, 10:42 WIGF Advanced Member 2 ALL Исправление перевода, как вы видите, пока находится в процессе. Так что новые варианты ещё будут. На данный момент исправляем перевод только в GUI, а до справки дело дойдёт только после окончательного исправления всего того, что не нравится в GUI.

Comodo.com/ Название программы Ссылки Примечания COMODO Internet Security Система персональной защиты. Программы: Comodo Firewall / скачать Comodo Firewall 10.2.0.6526. Войти на аккаунт. Начиная с версии 3.5 фаервол Comodo Firewall Pro входит в состав бесплатной комплексной защиты Comodo Internet Security и может устанавливаться как отдельный компонент. Comodo Internet Security Free для Windows. Скриншоты Comodo Firewall: Статус программы.

Если у кого-то есть ещё наблюдения, то смело пишите о них (здесь или там), но лучше производите свои наблюдения на исправленном варианте, а не на родном, т.к. Уже много всего поправлено.

Всего записей: 1218 Зарегистр. puteshestvenn1k BANNED Друзья, у меня почему-то Comodo перестал показывать Threatcast. Может у них сервера легли? Всего записей: 221 Зарегистр. laimer Junior Member puteshestvenn1k У меня тож не пашут. Вот здесь обсуждают эту проблему (только на англ.) Всего записей: 96 Зарегистр. puteshestvenn1k BANNED Думал у меня одного эта проблема.

Ну ничего, надеюсь, в следующем билде все поправят. Всего записей: 221 Зарегистр. enitel Junior Member WIGF Опция, Этот компьютер является интернет-шлюзом, отключена С ней вообще ничего не видно.

Какие еще варианты мужики.никто не сталкивался? Всего записей: 78 Зарегистр. Kirov23 Newbie Возникла проблема: пробую установить фаервол (3.9.) из шапки на машину с операционной системой Windows 2000 SP4. Выдает ошибку: Библиотека DLL UxTheme.dll не найдена по указаному пути С: Install Comodo;C: WINNT system32;C: WINNT; На раб. Станции с Windows XP ставился без проблем.

Подскажите какую версию комода можно поставить на 2000 винду. Заведомо благодарю. Всего записей: 7 Зарегистр. WIGF Advanced Member Kirov23, CIS на win2000 не встанет (не поддерживается).

Будет работать только вторая версия (в шапке есть ссылки и инструкция по установке). Всего записей: 1218 Зарегистр. Dorovsky Member Вот, вчера установил последний CIS в полном комплекте - масса положительных впечатлений, по новому взглянул на широкие возможности настроек (доселе использовал CFP 3.0.25.378). Все работает. Вопрос, наверное к WIGFу: Правильно ли я понял, что если для Windows Operating System прописать - allow / ip / out / any / any / any - allow / icmp / in / any / any / fragmentation needed - allow / icmp / in / any / any / time exceeded - block&log / ip / in / any / any / any то можно снести все GR, при условии, что для каждого приложения последним правилом будет 'Блокировать и логировать все неподходящие запросы'? Рассматриваю этот вариант ибо использую uTorrent и Total Commander для FTP, для коих нужны входящие сообщения.

Как Вы вообще относитесь к такому варианту настройки фаервола - отдельные правила для WOS и пустота в GR? Всего записей: 375 Зарегистр. Comodius Junior Member Dorovsky C пустотой в 'Глобальных правилах' не прокатит. Образно говоря - в окне 2 форточки, и что бы что-то прошло надо приоткрыть обе. Всего записей: 39 Зарегистр. Исправлено:, 23:30 Dorovsky Member Цитата: C пустотой в 'Глобальных правилах' не прокатит. Образно говоря - в окне 2 форточки, и что бы что-то прошло надо приоткрыть обе.

Можно поподробнее? Всего записей: 375 Зарегистр. Исправлено:, 23:48 andrewegorov Newbie Поставил CIS последний на один комп - все ОК, обновляется, поставил, на рабочий, не хочет обновляца, пишет - ' не удалось обновить, проверте подключение к i-нету' хотя нет есть на етом компе i-нет через прокси, может из за етого нет соединения, как исправить ситуацию? Добавлено: Все нашел, в разделе Разное-Прокси поставил галку использовать Прокси и все пошло Всего записей: 1 Зарегистр. WIGF Advanced Member Dorovsky, первое правило бессмысленно, т.к. Исходящих у WOS нет в принципе.

Его нужно убрать. А остальные оставить: Цитата: - allow / icmp / in / any / any / fragmentation needed - allow / icmp / in / any / any / time exceeded - block&log / ip / in / any / any / any Единственное уточнение: протоколирование в блокирующем правиле лучше выключить, иначе журнал распухнет и комп может начать подтормаживать (зависит от машины). Включать там протоколирование можно только на момент создания каких-то правил для новых приложений, хотя я других входящих для WOS, которые нужно было бы разрешить, не знаю. Цитата: Как Вы вообще относитесь к такому варианту настройки фаервола - отдельные правила для WOS и пустота в GR? И то, и то нужно.

В GR можно делать блок всех входящих, кроме торрента и ICMP. В GR именно для всех входящие блочатся, а в WOS только неожидаемые входящие, т.е. Если входящие будут для торрента, для svchost.exe или для др., то через WOS их заблочить нельзя - только через GR или через правила для конкретных приложений.

Также удобно в GR делать своего рода перехватывающие блокирующие входящие, о которых я не раз уже писал. Перед последним блокирующим (или если его нет, то просто в конце списка) ставить блок тех входящих, которые точно для всех запрещены и не включать в них протоколирование. Например, входящие на порты 135, 137-139, 445, входящие ICMP, кроме разрешённых. Ещё вот поставил у себя блок всех входящих с локалки по TCP/UDP, кроме порта торрента. Так мы разгружаем журнал от ненужных повторяющихся записей.

Всего записей: 1218 Зарегистр. Исправлено:, 11:27 Ronin666 Silver Member Dorovsky WIGF А где в 3.9 настройки Windows Operating System (о которых вы пишете)? В Глобальных правилах такие настройки: img/img - Windows 10 Pro, Core 2 Duo E8400, GigaByte GA-EP45-UD3, Sapphire Radeon HD 4850 GDDR3, Corsair TWIN2X4096-8500C5, Chieftec APS-650C, Acer X243Habd Всего записей: 3284 Зарегистр. WIGF Advanced Member Цитата: где в 3.9 настройки Windows Operating System (о которых вы пишете)? В Глобальных правилах такие настройки: Ronin666, в окне создания правил для приложений нажимаем 'Добавить' - 'Выбрать' - 'Запущенные процессы' и выбираем верхнюю строку.

По правилам: в правилах по ICMP лучше вообще убрать IP, т.е. Поставить 'любой'. А вот правила 1, 7 и 8 (блокирующие) не знаю зачем. Там такие вредители за этими IP скрываются что-ли? И мусора от них полно? Всего записей: 1218 Зарегистр.

Ronin666 Silver Member WIGF Цитата: в окне создания правил для приложений нажимаем 'Добавить' - 'Выбрать' - 'Запущенные процессы' и выбираем верхнюю строку Благодарю! Создал правило.

Цитата: По правилам: в правилах по ICMP лучше вообще убрать IP, т.е. Поставить 'любой'. А вот правила 1, 7 и 8 (блокирующие) не знаю зачем. Там такие вредители за этими IP скрываются что-ли? 1 правило - защита от придурка в локалке, который мой комп сканирует. Это его айпишка.

Правила для ICMP и блокирующие 7-8 взял тут: - Windows 10 Pro, Core 2 Duo E8400, GigaByte GA-EP45-UD3, Sapphire Radeon HD 4850 GDDR3, Corsair TWIN2X4096-8500C5, Chieftec APS-650C, Acer X243Habd Всего записей: 3284 Зарегистр. Dorovsky Member WIGF Информация бралась от сюда Согласен, первое правило ненужно, как и протоколирование последнего. Все-же, там утверждается: Цитата: Однако, есть возможность полностью исключить глобальные правила из конфигурации и вэтом суть темы.

Все равно, готов прислушаться и будьте добры, приведите пример Вашего варианта GR Цитата: В GR можно делать блок всех входящих, кроме торрента и ICMP. В GR именно для всех входящие блочатся, а в WOS только неожидаемые входящие, т.е.

Если входящие будут для торрента, для svchost.exe или для др., то через WOS их заблочить нельзя - только через GR или через правила для конкретных приложений. Также удобно в GR делать своего рода перехватывающие блокирующие входящие, о которых я не раз уже писал. Перед последним блокирующим (или если его нет, то просто в конце списка) ставить блок тех входящих, которые точно для всех запрещены и не включать в них протоколирование. Например, входящие на порты 135, 137-139, 445, входящие ICMP, кроме разрешённых.

(можно без торрента - с ним я разберусь). Да и еще,- входящие на порты 135, 137-139, 445 у меня идут на 'System', а для него у меня правило в AR - 'все входящие запрещены'. Всего записей: 375 Зарегистр. ikar2006 Full Member Вот и у меня возник вопрос что такое Windows Operating System.

Для чего необходим. У меня в журнале постоянное блокирование данного процесса. Надо ли его разрешить. Или что сделать чтоб в журнале фаера не было кучи записей о блокировке? Всего записей: 574 Зарегистр. Исправлено:, 14:47 WIGF Advanced Member Ronin666, понял теперь.

Лучше в обоих правилах убрать IP. А данный пример подходит для тех кто хочет пинговать только в локалке (это относится к ICMP Time Exceeded) и кто закрывает порты NetBIOS для всех из интернета, а в локалке как бы всё разрешает. В первом случае может ведь пригодится пинговать кого-то и в интернете, а во втором - я, например, NetBIOS вообще не пользуюсь, поэтому закрыл данные порты для всех. Dorovsky, вот мои настройки в GR: 1. Разрешение DHCP-запросов (это когда IP присваивает DHCP-сервер провайдера).

Запрет всего остального броадкаста (мой провайдер блочит за излишний броадкаст, которым страдают P2P-клиенты, сетевые игры, вирусня и т.д.). Разрешаю все исходящие, т.е. И UDP, и TCP, и ICMP, и GRE и т.д. (дальше разруливаю их в AR).

Разрешаю соединения, необходимые для того, чтобы у меня работало IPTV провайдера на компе. Эти же входящие потом разрешены в AR для плеера. Разрешаю протокол IGMP (нужен для IPTV). Разрешение ICMP Fragmentation Needed (нужно, это служебное сообщение, о необходимости фрагментации, которые присылают различные промежуточные узлы). Разрешение ICMP Time Exceeded - чтобы пользоваться командой tracert (это ответы от узов).

Разрешение ICMP Сеть недоступна (поставил когда-то. Забыл когда; правило необязательно и даже не нужно). Разрешаю пинговать себя доверенным узлам (например, DHCP-сервер провайдера). Запрет всех прочих ICMP. Запрет входящих броадкастовых TCP/UDP, т.е.

Где получателем являются все. Запрет входящих на порты 135,137-139,445. Запрет протокола 139 (вроде как NetBIOS, но по оф.документации по протоколам это какой-то новый протокол). Запрет всех входящих в локалке, кроме входящих на порт торрента. Правила 10-14 созданы исключительно для разгрузки журнала (всё равно у меня эти вещи потом запрещены в AR). Вот сейчас посмотрел свои правила и вижу, что правило 13 можно ограничить только входящими соединениями, а правило 3 вообще не нужно, т.к.

Завершающего блокирующего у меня сейчас нет (раньше было и поэтому это правило было необходимо). А правило 8 вообще нигде потом у меня не фигурирует в AR (игрался когда-то и забыл убрать). В общем оно тоже не нужно. Цитата: Вот и у меня возник вопрос что такое Windows Operating System.

Для чего необходим. У меня в журнале постоянное блокирование данного процесса.

Надо ли его разрешить. Или что сделать чтоб в журнале фаера не было кучи записей о блокировке? Ikar2006, WOS - это неожидаемые входящие соединения, т.е. Это не входящие соединения торрента, а когда кто-то хочет подключится сам по своей инициативе, а ты этого и не ждёшь совсем. Разрешать их НЕ НАДО. Всё, что можно разрешить для WOS, я в предыдущем своём посте написал. Всего записей: 1218 Зарегистр.

Исправлено:, 12:25 Ronin666 Silver Member WIGF Цитата: Лучше в обоих правилах убрать IP. А данный пример подходит для тех кто хочет пинговать только в локалке (это относится к ICMP Time Exceeded) и кто закрывает порты NetBIOS для всех из интернета, а в локалке как бы всё разрешает. В смысле, какие два правила? Или вы имеете ввиду, что в 4-8 нужно убрать айпишки и прописать 'для всех'?

- Windows 10 Pro, Core 2 Duo E8400, GigaByte GA-EP45-UD3, Sapphire Radeon HD 4850 GDDR3, Corsair TWIN2X4096-8500C5, Chieftec APS-650C, Acer X243Habd Всего записей: 3284 Зарегистр. ikar2006 Full Member WIGF Уж извини за тупость Цитата: Всё, что можно разрешить для WOS, я в предыдущем своём посте написал. В предыдем твоем посте Цитата: Ronin666, в окне создания правил для приложений нажимаем 'Добавить' - 'Выбрать' - 'Запущенные процессы' и выбираем верхнюю строку. Ну выбрал я WOG, а какие правила для него необходимо установливать? Запрет всего остального броадкаста (мой провайдер блочит за излишний броадкаст, которым страдают P2P-клиенты, сетевые игры, вирусня и т.д.). А что такое броадкаст? Всего записей: 574 Зарегистр.

Инструкция Программа Comodo Firewall Product

Исправлено:, 21:37 Страницы: 22 » » » Comodo Firewall Pro / Comodo Internet Security (3) Widok ( 19:30): Лимит страниц.

Инструкция Программа Comodo Firewall Problems

Comodo Firewall Pro - мощный и бесплатный персональный файрвол, который следит и предотвращает различного рода сетевые атаки, защищает от действий шпионов, троянов и т.д. В его средствах есть анализатор приложений подозрительной активности и проверка всех компонентов запущенных приложений. В приложении содержится база правил на 13 000 программ, так что пользователю вряд ли понадобиться редактировать и добавлять новые правила.